Sono due le campagne di cybercrime scoperte dal ricercatore di cyber security, JAMESWT. Si tratta di attacchi hacker realizzati per infettare gli hotel italiani e rubare dati personali presenti sui loro computer. Il primo è un virus Formbook che si nasconde in false richieste di prenotazione, mentre il secondo è un trojan Agent Tesla che inviando una specifica email contenente un allegato "infetto".

Nei paragrafi successivi, daremo informazioni dettagliate su entrambi i malware. Vedremo quali sono le loro caratteristiche per poterli riconoscere ed evitare attacchi irreversibili ai sistemi informatici di hotel e strutture ricettive.

Campagna cybercrime con utilizzo di Formbook

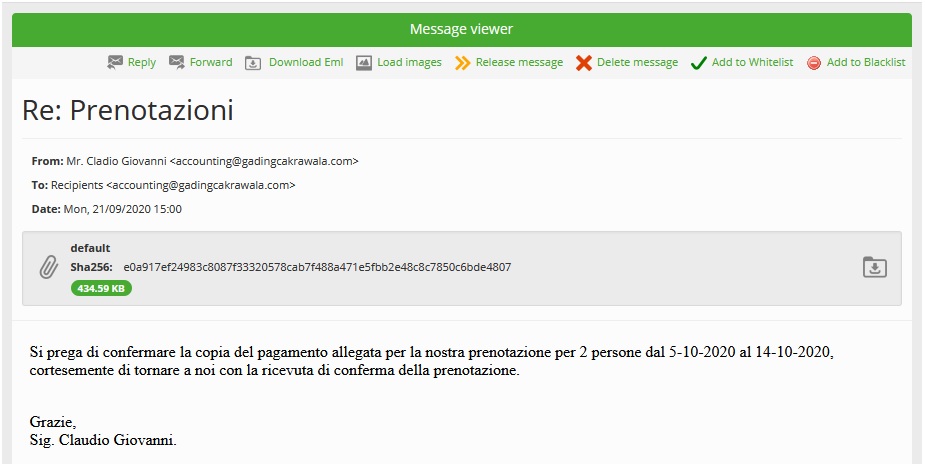

L'attacco avviene attraverso una falsa richiesta di conferma di una prenotazione. Il messaggio, in italiano, invita all'apertura di un allegato (un file compresso RAR) che in realtà consente al malware di attivarsi.

(Esempio di falsa richiesta di prenotazione)

Il virus, una volta innescato, arriva a rubare i dati sensibili e, attraverso la funzione keylogger, può controllare tutto ciò che viene digitato sul computer infetto. Ma non è tutto. Il malware è capace di captare credenziali e agire da remoto impartendo comandi e facendo screenshot.

Campagna cybercrime con utilizzo di Agent Tesla

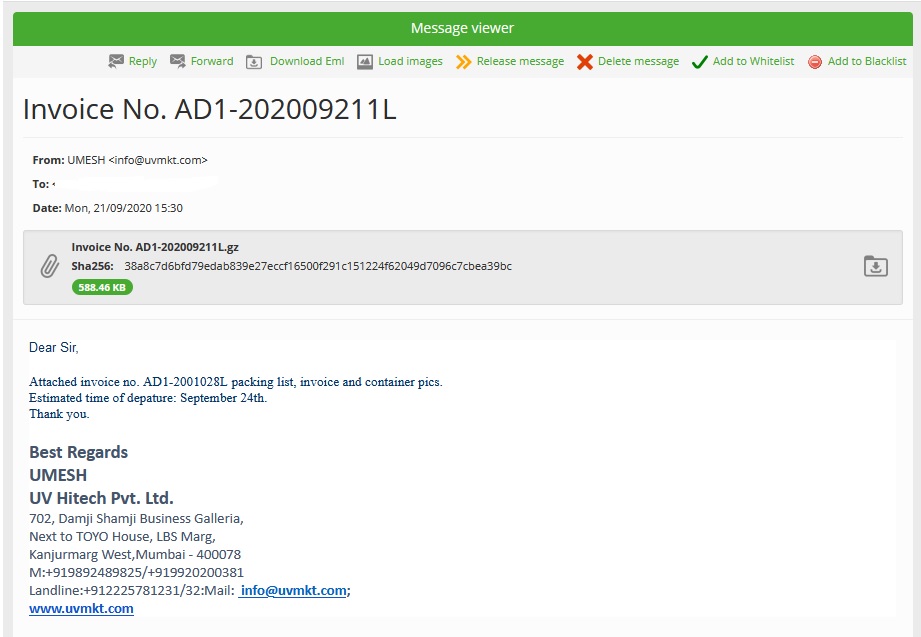

Il secondo attacco hacker messo in atto contro i sistemi informatici degli hotel italiani parte da una mail in inglese, in cui si fa riferimento ad una fattura e al relativo pagamento. L'obiettivo è sempre lo stesso: indurre l'utilizzatore del computer ad aprire l'allegato, in modo da innescare una catena d'infezione del malware.

(Esempio di e-mail trappola contenente il file trojan)

Nello specifico, l'allegato in questione è un file compresso in formato .gz (molto utilizzato anche per altre campagne rivolte a grandi imprese internazionali). Una volta aperto, il file malevolo infetta il computer e invia tutte le informazioni rubate tramite email o ftp.

Conclusioni

Le caratteristiche descritte e gli esempi riportati di sopra, consentono agli hotel e, più nello specifico, al personale addetto all'utilizzo dei supporti informatici di individuare le minacce degli hackers e neutralizzare gli attacchi. Vi invitiamo, per questo, a prestare attenzione ai messaggi e alle email inviate alle strutture, in modo da proteggere ed evitare la diffusione dei propri dati.